Alteryx Server für SCIM mit Microsoft Entra ID konfigurieren

Dieses Dokument enthält Anweisungen für Administrator:innen, die Alteryx Server mithilfe des Systems für Cross-Domain Identity Management (SCIM) mit Microsoft Entra ID vernetzen möchten. In diesem Leitfaden erfahren Sie, wie Sie SCIM in Server aktivieren, wie Sie Microsoft Entra ID so konfigurieren, dass es für die SCIM-Bereitstellung eine Verbindung zu Server herstellt, und wie Sie Benutzer:innen und Gruppen in Microsoft Entra ID bereitstellen. Mit dieser Integration können Sie die Benutzer- und Gruppenverwaltung optimieren und so synchronisierte und problemlose Abläufe zwischen Alteryx Server und Microsoft Entra ID gewährleisten.

Anmerkung

Für diese Konfiguration muss Microsoft Entra ID über eine HTTPS-(SSL/TLS)-Verbindung mit Alteryx Server kommunizieren können. Wenden Sie sich an Ihr Netzwerk- und Sicherheitsteam, um sicherzustellen, dass Netzwerk, Firewall und Routing so konfiguriert sind, dass diese Kommunikation möglich ist. Um diese Kommunikation zu unterstützen, muss TLS für Alteryx Server aktiviert sein. Weitere Informationen zu TLS finden Sie unter SSL/TLS für Server konfigurieren.

SCIM-Unterstützung aktivieren

SCIM erfordert, dass Alteryx Server so konfiguriert ist, dass SAML Single Sign-On unterstützt wird.

Wenn es sich um eine neue Umgebung handelt, folgen Sie den Schritten unter Alteryx Server: Authentifizierung konfigurieren, um SAML einzurichten.

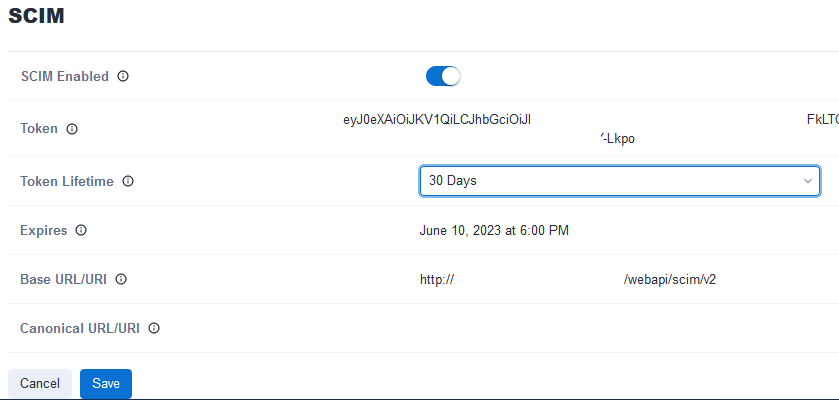

Melden Sie sich bei Alteryx Server als „Administrator“ (Serveradmin) an, und navigieren Sie zu Admin> Einstellungen> Konfiguration> SCIM.

Wählen Sie Bearbeiten aus.

Aktivieren Sie SCIM über den Schalter.

Wählen Sie die gewünschte Tokengültigkeitsdauer aus. Wenden Sie sich an das Sicherheitsteam Ihres Unternehmens, um weitere Hinweise zu erhalten.

Wählen Sie Speichern aus.

Notieren Sie sich den Basis-URI und das Token, da Sie diese benötigen, um die Verbindung in Microsoft Entra ID zu konfigurieren.

Microsoft Entra ID konfigurieren

Melden Sie sich bei Microsoft Entra ID an.

Wenn Sie noch keine Anwendung für Alteryx Server erstellt haben, wählen Sie Unternehmensanwendungen aus.

Wählen Sie +Neue Anwendung aus.

Wählen Sie +Eigene Anwendung erstellen aus.

Geben Sie im rechten Feld einen Namen für die Anwendung ein, z. B. „Alteryx Server“.

Wählen Sie Beliebige andere, nicht im Katalog gefundene Anwendung integrieren aus.

Wählen Sie Erstellen aus.

Nachdem die Anwendung erstellt wurde, wählen Sie Single Sign-On aus und konfigurieren Sie die Anwendung für SAML. Weitere Informationen finden Sie unter SAML 2.0 auf Alteryx Server für Microsoft Entra ID konfigurieren.

Wenn Sie eine Anwendung für Alteryx Server erstellt haben, navigieren Sie zu dieser Anwendung.

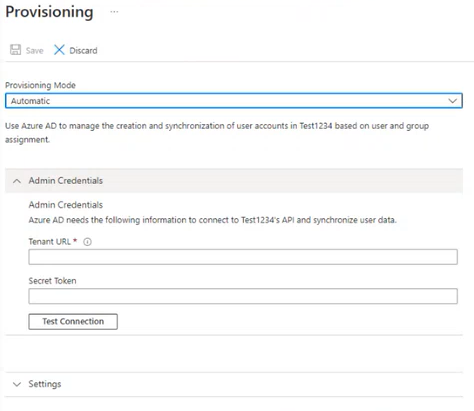

Wählen Sie Bereitstellung aus.

Wählen Sie Automatisch als Bereitstellungsmodus aus.

Geben Sie unter Mandanten-URL den Basis-URI ein, den Sie im Abschnitt SCIM-Unterstützung aktivieren notiert haben (z. B.

https://host.domain.tld/webapi/scim/v2).Geben Sie bei Geheimes Token das Token ein, das Sie im Abschnitt SCIM-Unterstützung aktivieren notiert haben.

Wählen Sie Verbindung testen aus, um zu prüfen, ob Microsoft Entra ID eine Verbindung zu Alteryx Server herstellen kann.

Wenn der Verbindungstest fehlschlägt:

Anmerkung

Auch wenn die SAML-Anmeldung unter Umständen standardmäßig funktioniert, da dies die Kommunikation von intern zu öffentlich von einem/einer Benutzer:in umfasst, bedeutet das nicht, dass Ihre Microsoft Entra ID-Instanz eine direkte Verbindung zu Ihrer Alteryx Server-Instanz hat (was eine erfolgreiche Kommunikation von der öffentlichen Cloud von Microsoft Entra ID zu einem privaten Netzwerk erfordert), die für die ordnungsgemäße Funktion von SCIM erforderlich ist.

Wenn Ihnen die Fehlermeldung „Beim Senden der Anforderung ist ein Fehler aufgetreten“ angezeigt wird, überprüfen Sie bitte die unten genannten Optionen, um eine ordnungsgemäße Kommunikation zwischen diesen Systemen sicherzustellen.

Prüfen Sie, ob Sie die richtige URL und das richtige Token eingegeben haben.

Wenden Sie sich an Ihre Netzwerk- und Sicherheitsteams, um sicherzustellen, dass die Netzwerkverbindung zwischen Alteryx Server und Microsoft Entra ID zulässig ist.

Wenn Sie keine direkte Verbindung von Microsoft Entra ID zu Alteryx Server zulassen können, können Sie anstelle dieser Konfiguration möglicherweise den Bereitstellungs-Agent von Microsoft Entra ID verwenden. Weitere Informationen erhalten Sie bei Ihrem/Ihrer Microsoft Entra ID-Administrator:in oder unter On-Premises-Anwendungsbereitstellung von Microsoft Entra in SCIM-fähigen Apps.

Bereitstellung von Benutzer:innen und Gruppen

Melden Sie sich bei Microsoft Entra ID an.

Navigieren Sie zu der Anwendung, die Sie im Abschnitt Microsoft Entra ID konfigurieren für Alteryx Server erstellt haben.

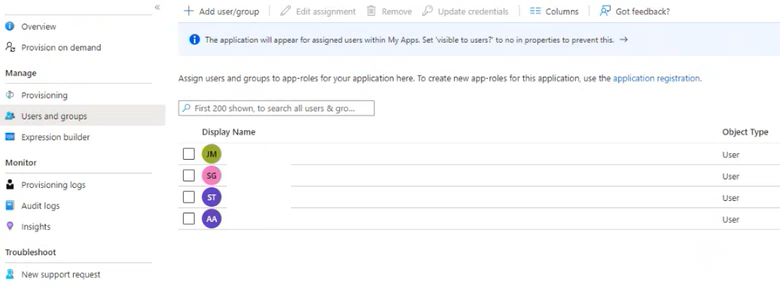

Wählen Sie Benutzer und Gruppen aus.

Wählen Sie + Benutzer/Gruppe hinzufügen aus.

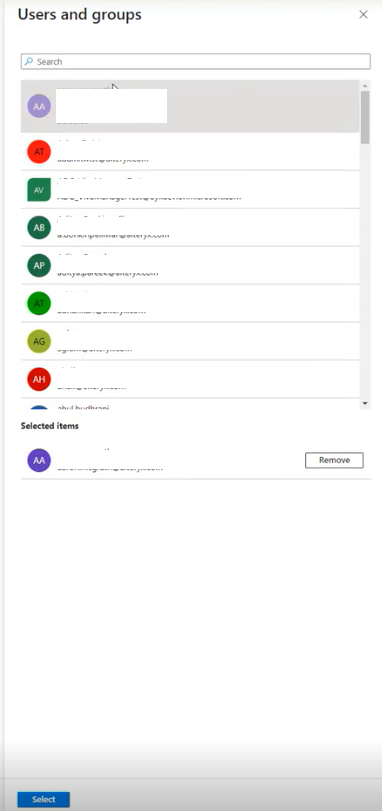

Verwenden Sie die Suchfunktion rechts, um die Benutzer:innen und Gruppen zu suchen und auszuwählen, die Sie hinzufügen möchten.

Die ausgewählten Benutzer:innen und Gruppen werden im unteren Bereich des Felds angezeigt.

Um Ihre Auswahl abzuschließen, klicken Sie unten im Feld auf die Schaltfläche Auswählen.

Dadurch kehren Sie auf die Seite Benutzer und Gruppen zurück, auf der Sie eine Liste der Benutzer:innen und Gruppen sehen, die mit der Anwendung verknüpft sind.

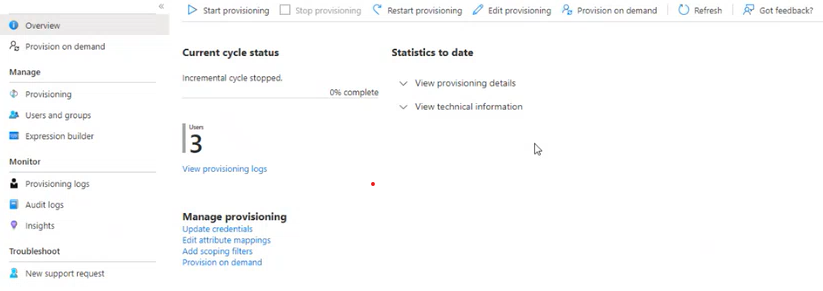

Wählen Sie Bereitstellung aus.

Wählen Sie Bereitstellung starten aus, um die Bereitstellung zu aktivieren. Dadurch wird der inkrementelle Bereitstellungszyklus gestartet, mit dem Microsoft Entra ID Benutzer:innen und Gruppen mit Alteryx Server synchronisiert. Alle Änderungen an Benutzer:innen oder Gruppen in Microsoft Entra ID werden nach Abschluss dieser Synchronisierung in Server angezeigt. Die Synchronisierung von Änderungen kann in Microsoft Entra ID bis zu 40 Minuten dauern.

Der Bereitstellungsprozess in Alteryx Server führt basierend auf den Benutzer:innen und Gruppen, die Ihrer SCIM-App zugewiesen sind, zu den folgenden Ergebnissen:

Users (Benutzer): Erstellt mit der Standardrolle.

Alteryx Custom Groups (Benutzerdefinierte Alteryx-Gruppen): Für jede Active Directory-Gruppe mit zugewiesener Standardrolle erstellt.

User Assignments (Benutzerzuweisungen): Benutzer:innen werden ihren jeweiligen benutzerdefinierten Gruppen basierend auf ihrer Active Directory-Gruppenmitgliedschaft hinzugefügt.

Erfolgreiche Synchronisierung bestätigen

Warten Sie mindestens 40 Minuten, um sicherzustellen, dass Microsoft Entra ID einen Bereitstellungszyklus durchlaufen hat.

Melden Sie sich bei Alteryx Server als „Administrator“ (Serveradmin) an.

Navigieren Sie zu Admin> Benutzer.

Bestätigen Sie, dass die in Microsoft Entra ID bereitgestellten Benutzer:innen und Gruppen erfolgreich in Server erstellt bzw. aktualisiert wurden.

Anmerkung

Falls Benutzer:innen oder Benutzergruppen zunächst nicht in der Server-Benutzeroberfläche angezeigt werden, starten Sie den Bereitstellungszyklus in Azure erneut und laden Sie dann die Server-Benutzeroberfläche im Browser neu.